Блоги:

Михаил Емельянников поделился экспертным заключением о возможности использования платформы Microsoft Azure для размещения информационных систем российских операторов, обрабатывающих персональные данные, и содержании основных мероприятий, необходимых для достижения соответствия требованиям российского законодательства в сфере персональных данных.

Обзор кибератак за 1 - 15 апреля 2014г. (англ.).

Статьи:

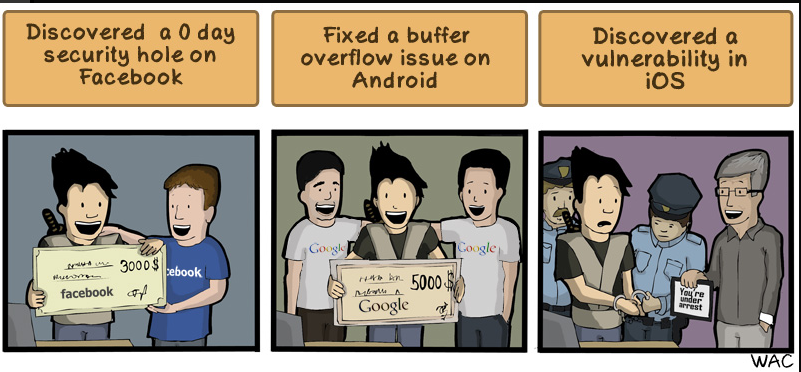

Mail.Ru Group объявила о старте программы по выплате наград за обнаружение проблем в безопасности своих веб-проектов.

Тест родительских контролей (апрель 2014).

Документы:

Verizon Data Breach Investigations Report 2014 – ежегодный отчет, посвященный компрометации данных. Источник: Verizon (англ.).

WhiteHat Security Website Stats Report 2014 - статистика уязвимостей в веб-приложениях за 2014 год. Источник: WhiteHat. (см. краткий обзор).

Законодательство:

Апрельский обзор законопроектов в сфере интернет-регулирования.

Письмо Банка России от 04.04.2014 N 55-Т «О типичных рисках в платежных системах как рисках нарушения бесперебойности функционирования платежных систем».

Информационное обращение ЦБ «О мерах по минимизации риска, связанного с наличием уязвимости в программном обеспечении «OpenSSL».

Информационное сообщение ФСТЭК от 23 апреля 2014 г. N 240/24/1433 «О типичных ошибках, допускаемых соискателями лицензий при подготовке и представлении документов для получения лицензий на деятельность по технической защите конфиденциальной информации и на деятельность по разработке и производству средств защиты конфиденциальной информации».

Программное обеспечение:

WebPwn3r – сканер безопасности веб-приложений.

ModSecurity v2.8.0 – опенсорсный кроссплатформенный WAF(web application firewall) модуль для Apache.

AppVet – веб-приложение для тестирования веб-приложений.

Аналитика:

Годовой отчет Cisco по безопасности за 2014 год – данные и аналитические сведения об основных проблемах информационной безопасности, таких как изменения вредоносного ПО, тенденции в области уязвимостей и новая волна DoS-атак. Автор: Cisco.

Спам в марте 2014. Источник: Лаборатория Касперского.

Мероприятия:

25 — 27 апреля 2014 г., NorthSec 2014 CTF

Ресурсы:

«Открытая безопасность» подкаст №10, «Как обманывают вендоры. Опыт глазами интегратора».

Презентация Амара Ганиева с доклада «Секреты чёрного ящика» на RuCTF 2014.

Запись вебинара «Практические вопросы расследований компьютерных инцидентов».